Sécurité et télétravail : quels risques et quelles solutions ?

Le recours croissant au travail à distance va certainement dans le sens de l’Histoire, la crise sanitaire qui a touché le monde à partir de 2020 ayant servi d’accélérateur. Perçu comme une contrainte pour moins subir les mois de confinement, le télétravail a montré ses vertus pour les salariés mais aussi pour les entreprises voire pour la société toute entière. L’exemple montré par des géants tels que Google, Twitter ou Facebook a contribué à en faire une norme dans toute une industrie et faire perdurer ce mode de travail au delà de la crise du Covid 19 et faire accepter l’idée que désormais, il faut composer avec.

Mais ce coup d’accélérateur a aussi pu surprendre quelques entreprises qui n’avaient pas pris la mesure des risques de sécurité posés par ce nouveau contexte. En 2020, 20% des entreprises affirmaient avoir eu un souci de sécurité à cause du remote. Ces risques sont inhérents à la répartition plus vaste des terminaux mais aussi, et surtout, à des comportements pas toujours adaptés des travailleurs concernés. Les réponses doivent donc être adressées à deux niveaux : un contrôle des accès de la part de l’entreprise, une prise de conscience et une responsabilisation accrue de la part des employés.

Les risques de sécurité induits par le recours au télétravail

1. Une plus grande surface d’attaque

La première conséquence d’un recours massif au télétravail pour une entreprise dépendante de données sensibles ou confidentielles en ligne est d’augmenter mécaniquement les points d’accès à ces données, donc le risque de les voir compromis.

On peut en effet concevoir que des employés travaillant dans des lieux différents multiplient les chances de perdre ou se faire dérober un ordinateur ou un smartphone qui peuvent, potentiellement, contenir des données. C’est l’une des principales cause des problèmes de sécurité : 41% des fuites de données sont liées à des terminaux volés ou perdus.

La multiplication des points d’accès à Internet a également des conséquences sur la probabilité qu’un employé se connecte à un accès Wifi non sécurisé.

D’autres sources d’intrusions, moins intuitives, ont émergé avec l’explosion du travail à distance : le “zoom bombing”, pratique consistant à s’inviter dans des réunions en visioconférence mal sécurisées pour les perturber, voire recueillir des informations confidentielles.

Cette dispersion des travailleurs et par conséquent des terminaux offre donc une plus vaste surface pour de potentielles attaques. Mais le changement engendré par le développement du télétravail ne concerne pas que la répartition des machines. Ce sont également des pratiques qui évoluent et des comportements “humains” qui peuvent être préjudiciables.

2. Sécurité et télétravail : le facteur humain

Avec le télétravail, en dehors des périodes de confinement, on peut donc travailler d’où l’on veut. Nous avons ainsi tous croisé dans des lieux publics ou des trains des employés travaillant sur des éléments qu’on imagine confidentiels sans plus de précaution que cela.

Mais la conséquence la plus néfaste du télétravail sur la sécurité des données est en effet liée à la séparation de plus en plus fine entre la vie au travail et la vie en dehors du travail. Cette surface d’attaque précédemment évoquée est donc encore accrue par des pratiques qui empêchent les activités professionnelles d’être parfaitement hermétiques aux activités personnelles.

Beaucoup d’employés vont ainsi être tentés d’utiliser leur terminal pour un usage personnel. Les risques de téléchargement de fichiers infectés et de tentative de phishing via les e-mails personnels sont donc plus grands.

Le télétravail peut également encourager des pratiques peu recommandées en termes de sécurité, comme le partage de mot de passe à distance, par e-mail ou lors de communications non sécurisées. 58% des employés interrogés pour cette étude de Twingate admettent avoir partagé des informations sensibles au cours d’un appel vidéo dans le cadre du travail. Plus largement, la répartition des terminaux dans les foyers et leurs connexions avec des appareils personnels rendent difficile la sécurisation et les mises à jour importantes de ces objets permettant potentiellement un accès aux données de l’entreprise.

Comment se prémunir contre ces risques ?

La première étape consiste à identifier les employés concernés : quels postes occupent-ils, dans quelle mesure sont-ils susceptibles de permettre un accès au réseau de l’entreprise ? Une fois ces postes recensés, certaines dispositions doivent être prises en terme d’équipement mais aussi de sensibilisation.

1. Un équipement adapté au télétravail

Le travail à distance ne change pas la nécessité de mettre à disposition d’équipements spécifiques. Les difficultés liées aux politiques « BYOD » (Bring Your Own Device) sont accrues avec le télétravail, il est donc conseillé de confier aux employés des équipements dédiés.

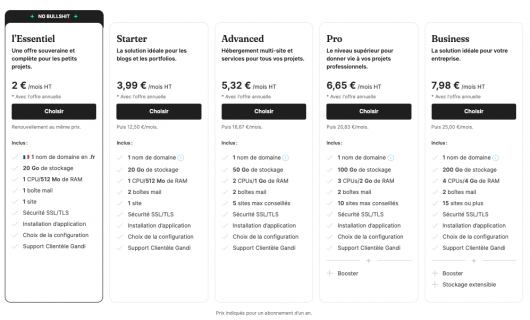

Un accès segmenté aux différents services

De la même manière qu’un bâtiment comporte des portes coupe-feu, il est recommandé d’exiger une identification spécifique pour chacun des services accessible en ligne pour les employés. On ne se connecte pas une fois pour toute à l’ensemble du système mais à chacun des outils dont on a besoin.

L’authentification à plusieurs facteurs

Plus de 80% des fuites de données sont liées à une usurpation d’identifiants. Un dispositif d’authentification à plusieurs facteurs érige une barrière supplémentaire en cas de vol des identifiants. Chaque employé peut donc se voir confier une clé de sécurité, ou disposer d’un générateur de codes temporaires.

L’installation d’un VPN

Une fois la connexion établie, il faut que les échanges soient sécurisés, la mise en place d’un VPN (Virtual Private Network) permettra l’utilisation d’un canal sécurisé pour le transfert de données.

Une solution de détection et réponse des terminaux (EDR et XDR)

Un dispositif EDR ( Endpoint Detection and Response) installé sur chacun des terminaux permet de surveiller d’éventuelles anomalies dans le comportement des appareils et d’apporter une réponse appropriée. Ainsi, une solution EDR saura bloquer l’exécution d’un script suspect, empêcher le transfert via un périphérique USB non autorisé ou isolé un terminal infecté du réseau. L’objectif de ce dispositif est d’avoir la capacité de mettre en place des politiques de sécurité sur les postes et d’avoir une surveillance centralisée.

L’EDR détecte les anomalie au niveau des terminaux, le XDR (eXtended Detection and Response) va au delà et surveille le comportement de l’ensemble des composantes du réseau, y compris les serveurs. De telles solutions permettent donc d’appréhender de manière centralisée une dispersion des risques.

2. Une responsabilisation des employés concernés

Si les employés d’une entreprise se sentent désormais plus à l’aise pour travailler en toute autonomie à distance, c’est parce qu’ils disposent de l’équipement leur permettant de le faire mais également parce qu’ils sont davantage sensibilisés aux menaces informatiques qu’il y a encore 10 ou 15 ans. La plupart des gens travaillant en ligne savent ce qu’est le phishing , évitent les sites n’arborant pas de “https” et sont plus regardants quand ils téléchargent des fichiers sur un site tiers.

Néanmoins, le contexte sans cesse mouvant des menaces informatiques implique des efforts de prévention, voire de formation sur les manières de se prémunir de ces menaces.

La prévention permet de faire comprendre la nécessité des mesures liées à cette sécurisation. Puisque les principales menaces sont l’usurpation d’identifiants et l’exploitation de vulnérabilité du système, il faut accepter des contraintes telles que l’authentification à plusieurs facteurs ou les mises à jour régulières des outils.

Sécurité et télétravail : conclusion

L’irruption du télétravail dans un grand nombre d’entreprises lors de la crise sanitaire qui a touché la planète en 2020 a certainement pris de cours beaucoup d’acteurs économiques et a mis sur le devant de la scène les besoins de sécurité qui étaient latent depuis l’apparition des ransomwares et la monté des enjeux. L’augmentation de la surface d’attaque par l’extension du périmètre a couvrir a rendu obligatoire la mise en place de solution ERD ou XDR pour ceux qui ne l’avait pas encore fait.