Faille de sécurité WordPress sur l’extension File Manager – Actions et conseils

Une vulnérabilité de type « zero-day » a été récemment identifiée sur le plugin de WordPress File Manager. Largement utilisé au sein de la communauté WordPress, cette vulnérabilité sur WordPress File Manager a affecté des millions de sites WordPress, qui ont été victimes d’attaques informatiques en début de mois.

Le plugin concerné : WordPress File Manager

Début septembre, une faille de sécurité à été découverte et largement exploitée, dans la version 6.4 de l’extension WordPress File Manager. Ce plug-in est utilisé comme logiciel de transfert FTP pour envoyer du contenu sur son site WordPress.

La vulnérabilité, sur WordPress File Manager, provient d’un fichier utilisé initialement à des fins de développement, ajouté par erreur au projet. Cette faille permet potentiellement à un utilisateur non authentifié d’exécuter des commandes sur le site, et donc d’en prendre complètement le contrôle.

Après c’est vulnérabilité qui a affecté des millions d’utilisateurs de WordPress File Manager, il nous semble essentiel de vous rappeler les étapes pour vous protéger ainsi que quelques bonnes pratiques et précautions plus générales liées à la sécurité de votre site WordPress.

Être réactif et agir dès maintenant

Face à cette faille potentielle, voici la marche à suivre :

- Vérifiez si vous disposez de l’extension WordPress File Manager

Pour cela, rendez vous dans la section « Extension » de votre interface d’administration de WordPress.

- Si vous ne possédez pas l’extension WordPress File Manager, vous n’êtes pas concerné(e).

- Si oui, mettez à jour immédiatement cette extension dans la dernière version disponible.

La dernière version du plugin (6.9) résout la vulnérabilité. Ces mises à jour sont directement visibles dans l’onglet « Extensions » de l’interface de gestion WordPress. Une fois la dernière version du plugin installée, votre site WordPress ne sera plus menacé par cette vulnérabilité.

Cependant, en vue de la popularité de WordPress, et du large choix d’extensions mis à votre disposition, les vulnérabilités de cet ordre sont communes, et même en forte hausse. Pour vous en prémunir, nous vous invitons à suivre quelques bonnes pratiques et à mettre en place une routine dédiée à la sécurité de votre site.

Bonnes pratiques

1/ Être vigilant dans le choix des extensions WordPress

L’un des avantages de WordPress réside dans son catalogue presque illimité d’add-ons, mais ces plugins ne sont pas sans risques.

- Pour l’extension que vous utilisez, assurez-vous d’utiliser la dernière version et vérifiez s’il n’a pas été récemment victime d’une faille, en consultant le site de l’éditeur ou un site spécialisé.

- Optez pour les extensions mises à jour régulièrement.

- Ne surchargez pas votre WordPress avec des plugins qui ne vous sont pas indispensables. Cela n’est ni bon pour la sécurité ni les performances de votre site Web, et donc pour votre référencement. N’hésitez pas à supprimer les extensions non exploitées.

2/ Activer les snapshots sur votre Hébergement Simple Hosting

Les snapshots permettent de détenir un état précédent des fichiers de votre hébergement. Cela peut vous être utile si vous avez besoin de revenir en arrière en cas de mauvaise manipulation sur la configuration de votre site.

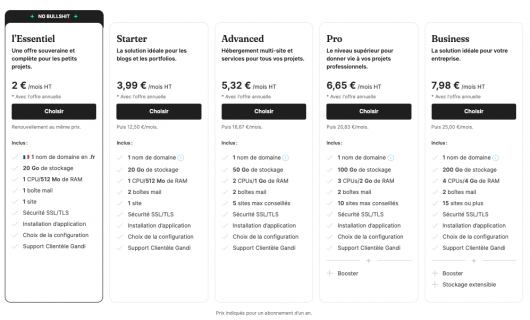

Vous pouvez activer gratuitement cette option sur Simple Hosting [ lien : https://www.gandi.net/fr/simple-hosting ), depuis l’interface d’administration Gandi.

Plus d’information sur les snapshots.

Pour rappel, les snapshots sont stockés au même endroit que votre site. Ainsi ils ne remplacent donc pas une vraie sauvegarde distante et stratégie associée.

3/ Faire des sauvegardes régulières de l’intégralité de votre hébergement web WordPress

Quelle que soit votre solution d’hébergement, il est indispensable de disposer d’une sauvegarde complète de vos données sur un support distant. Pour un site web, il est intéressant de disposer d’une copie du site en local, sur votre poste de travail par exemple. Pour être efficace, la sauvegarde doit comprendre deux éléments :

- La base de données :

Dans le cas d’un WordPress, il s’agit d’une base MySQL. Il convient alors d’effectuer un export complet de votre base.Il peut être fait à partir de l’interface PhpMyAdmin qui gère la base de données MySQL de votre Simple Hosting. PhpMyAdmin est accessible depuis l’onglet « Administration » de votre instance Simple Hosting. L’export génère un fichier nommé par défaut ‘localhost.sql’ que vous pouvez enregistrer sur votre poste.

Pour avoir l’esprit tranquille, cet export de vos bases de données peut être automatisé de manière quotidienne.

Plus d’information sur l’export automatique de vos bases de données mySQL.

- Les fichiers de votre site :

Pensez à copier régulièrement l’ensemble des données de votre site, en vous y connectant en sFTP, par exemple avec FileZilla.

Plus d’information sur la connexion à votre Simple Hosting en sFTP.

4/ Suivre l’actualité sur la sécurité des outils que vous utilisez

Afin d’être réactifs dans la communication autour de problématiques de sécurité, la plupart des principaux éditeurs logiciels disposent de canaux d’informations dédiés. Si certains outils vous sont devenus indispensables pour vos sites ou ceux de vos clients, il est crucial d’être rapidement averti(e) de potentiels problèmes.

Pour WordPress :

N’hésitez pas également à nous suivre sur Twitter ou Facebook pour être tenu(e) informé(e) quant à ce type d’incidents.

Liens utiles :

- Une faille très exploitée du plugin WordPress File Manager (lien en français)