Si le mot de passe unique comme mode d’authentification est depuis plusieurs années en question, ce n’est pas pour céder à tout prix à la technologie ou à la mode, mais bien parce que la généralisation de ce dispositif et l’apparition continue de pratiques frauduleuses de plus en plus élaborées nous ont rendus moins vigilants. Les fuites de données dans les entreprises sont très majoritairement dues (81%) à des mots de passe insuffisamment sécurisés. Pour endiguer cette menace, il faut imaginer des dispositifs plus complexes, avec plusieurs facteurs d’authentification, sans trop alourdir les procédures. La solution est peut-être à chercher du côté des Passkeys, adoptés par les principaux acteurs de la tech dans le monde, et en passe de devenir une nouvelle norme en matière d’authentification.

Pourquoi l’authentification unique par mot de passe ne suffit pas ?

1. Les limites des mots de passe

Nous avons tous, depuis notre premier contact avec un accès sécurisé à un service ou des données, eu à gérer un nombre sans cesse croissant de mots de passe. Et nous avons également, avec le temps, pris la mesure du caractère contraignant et des limites de l’efficacité de cette disposition.

Le mot de passe limité par ses contraintes

A force d’injonction à imaginer des mots de passe complexes, utilisant des caractères spéciaux et mélangeant majuscules et minuscules et d’en changer régulièrement sans que l’efficacité de cette pratique ne soit véritablement démontrée, on peut se laisser gagner par une certaine paresse et adopter des pratiques peu sécurisées : utiliser un même mot de passe pour plusieurs services, les noter dans un carnet quand ce n’est pas sur une étiquette collée sur l’ordinateur.

Le mot de passe facile à intercepter

Si les bonnes pratiques peuvent freiner les attaques, elles ne peuvent pas totalement nous en prémunir et des données sont toujours à la merci d’une attaque de phishing qui conduira un utilisateur à taper son mot de passe, si complexe soit-il, sur une page frauduleuse. Par ailleurs, la manière dont les mots de passes sont stockée par le service en question peut également être insuffisamment sécurisée : s’ils sont stockés sous forme de texte en clair et non “hachés et salés”, c’est à dire fragmentés et agrémentés de chaines de caractères aléatoires, vos données sont en danger, même avec le mot de passe le plus complexe et secret qui soit.

Le mot de passe, par la contrainte et les précautions qu’il exige pour être efficace, est insuffisant pour garantir la sécurité de données importantes. Il faut donc, a minima, coupler cette méthode d’identification avec un autre facteur, d’une autre nature qu’une chaîne de caractère à mémoriser. Voilà plusieurs années que la disparition du mot de passe est dans l’air, Bill Gates l’avait même annoncé il y a près de 20 ans, et la généralisation de l’authentification à plusieurs facteurs doit s’imposer et sans accroître la lourdeur du processus d’identification.

2. Le principe de l’authentification à facteurs multiples

Comme son nom ne l’indique pas forcément, l’authentification à double facteur fait plus que doubler la sécurité d’un accès exigeant un seul facteur d’authentification. Mais pour celà, les facteurs doivent être de différentes natures :

- Le facteur “que l’on sait” : un mot de passe, un code PIN, une question secrète… Une information que l’utilisateur est (ou devrait être) seul à connaître.

- Le facteur que l’on possède : une carte bancaire, un smartphone doté d’une appli spécifique, une clé USB style YubiKey… Tout objet physique “non fongible” est une preuve potentielle d’authentification.

- Le facteur “que l’on est” : une empreinte digitale, un scan de l’iris, une reconnaissance vocale ou faciale… On peut ranger aux côtés de ces informations biométriques des gestes que l’on est seul à pouvoir reproduire en théorie, à la manière d’une signature manuscrite, voire une localisation à un moment donnée : “si c’est bien vous, votre smartphone doit être à proximité”.

L’authentification à plusieurs facteurs exige que les facteurs soient de différentes natures, on ne serait pas beaucoup plus protégé avec deux chaînes de caractères qu’il faudrait rentrer à la suite, surtout s’il s’agit du nom d’un premier animal domestique ou d’une ville de naissance.En revanche, avec un mot de passe et une confirmation envoyée sur votre portable (un facteur “que l’on sait” et un autre “que l’on possède”), il est possible de grandement restreindre les possibilités d’accès à votre compte par un tiers.Ce principe se généralise pour beaucoup de service exigeant de la confidentialité (il faut par exemple présenter une carte bancaire et rentrer un code PIN pour effectuer un retrait d’argent) mais alourdit les procédures de connexion, puisqu’on n’imagine pas avoir une carte ou un objet physique pour chacun des services sécurisés auxquels on doit quotidiennement faire appel. Les “passkeys” doivent répondre à cette difficulté.

Passkeys, le trousseau de clés vers vos services

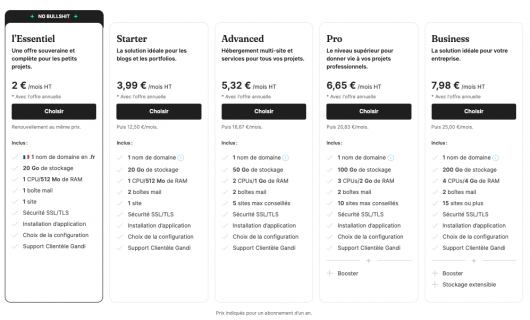

Apple, Google et Microsoft, conscients que leurs utilisateurs utilisent bien souvent les services de ces trois entreprises, sont parvenus en 2022 à un accord autour d’un standard encadré par une alliance baptisée FIDO (pour Fast IDentity Online). L’objectif est pour ces opérateurs de s’aligner sur un protocole d’identification commun grâce au Passkeys.

1. Comment fonctionnent les Passkeys ?

Lorsque vous vous inscrivez à un service, deux clés chiffrées sont créées : l’une, privée, est stockée dans votre appareil (un smartphone par exemple) et l’autre, publique, conservée par le site auquel vous serez amené à vous connecter. Lors d’une tentative de connexion, cette clé privée permet de passer une première barrière en “répondant correctement” à une première demande d’identification. Vous devez ensuite confirmer cette authentification avec un autre facteur, par exemple avec la lecture d’une empreinte sur l’appareil utilisé.

Chaque clé privée est stockée dans l’appareil, ce qui permet d’utiliser ce dispositif pour différents services.

- Lorsque l’on se connecte à un service, l’ordinateur cherche à joindre votre smartphone par le bluetooth, lui envoie une demande de reconnaissance d’empreinte, et vous êtes connecté une fois cette confirmation obtenue.

- Si votre smartphone n’est pas connecté au même compte que votre ordinateur, vous devez scanner un QR code. L’ordinateur, par le bluetooth, confirme que l’appareil qui a scanné ce code est bien à proximité.

- L’objet stockant les clés n’est pas un smartphone mais une clé USB équipée d’une reconnaissance d’empreinte, et l’utilisateur insère cette clé pour confirmer son identité.

2. les avantages des passkeys

Le principal atout de ce système est bien évidemment de se libérer des mots de passe, puisque les deux facteurs d’authentification sont précisément ceux qui ne sont pas “ce que l’on sait” (un mot de passe complexe) mais ce que l’on a (un appareil) et ce que l’on est (une données biométrique, une localisation). C’est donc une manière moins lourde de multiplier les facteurs d’authentification en utilisant notamment des “preuves” non spécifiques à cette opérations dans un monde où la plupart des gens ne se déplacent que rarement sans leur smartphone et leur empreinte digitale.

Cette caractéristique permet à ce dispositif d’être utilisable dans des conditions similaires auprès de différents services (Google, Microsoft, Apple) pourvu qu’ils adoptent le même standard et ce, avec des clés distinctes. Votre téléphone Apple pourra donc être utilisé pour vous connecter à un service sur votre ordinateur équipé de Windows par exemple. L’utilisation d’un même appareil pour s’authentifier à plusieurs services n’est pas la même chose que l’utilisation d’un même mot de passe, un facteur d’authentification « physiques » renfermant plusieurs clés distinctes permet donc une relative simplicité.

Autre intérêt de ce dispositif : de stocker les données biométriques (si il y en a) dans le seul objet en votre possession : vous connecter aux services d’Apple ou de Google avec votre empreinte digitale n’exige pas que ces opérateurs disposent de cette information qui reste stockées dans votre appareil. Ce “chiffrement asymétrique” empêcherait un éventuel attaquant d’utiliser vos données même en accédant à la base de données de cet opérateur.

3. Un dispositif qui peut encore être amélioré

S’il y a une limite à chercher à ce système d’identification, il est certainement à chercher du côté des transferts de clés privées, dans le cas de la perte ou de la détérioration d’une clé d’authentification ou plus simplement du changement de smartphone vers un autre OS. En effet, l’indépendance des clés rend impossible le transfert de tout le trousseau vers un autre appareil en une seule opération, il faudra donc réinitialiser ses accès à des dizaines de services dans cette situation.

L’avenir est « passwordless »

Le « passwordless » devrait donc, une fois ces limites surmontées, devenir la norme dans nos pratiques d’authentification. Le système de Passkey allie simplicité, utilisation des facteurs d’authentification les plus fiables et protection des données biométriques. Il s’avère être certainement, pour l’heure, le meilleur compromis pour avoir une sécurité importante sans alourdir les procédures d’identification. Peut-être que nous raconterons un jour à nos petits-enfants qu’il fut un temps où l’on devait retenir des chaines de caractères interminables truffées de caractères spéciaux, et qu’il ne nous croirons pas.