Délivrabilité des e-mails : l’importance de l’authentification

C’est un problème qui peut être irritant, voire pénalisant financièrement dans le cadre de votre activité : vos e-mails ne sont pas distribués vers certaines messageries, sans raison apparente : la boite du destinataire ne semble pas pleine, votre e-mail ne contient pas de pièce jointe extrêmement lourde et votre nom de domaine n’est pas, à votre connaissance, associé à des pratiques frauduleuses. Il est possible que votre destinataire ait mis en place des protections anti-spoofing, et que vos envois ne soient plus considérés comme suffisamment sûrs. Découvrons donc comment fonctionne le spoofing, pour comprendre comment les messageries s’en prémunisse et ne plus être une victime collatérale de ces mesures de prévention.

Le spectre du spoofing

Tout commence, comme souvent, avec une pratique frauduleuse : vous avez certainement déjà reçu d’une connaissance un e-mail suffisamment suspect pour que vous appeliez l’expéditeur pour lui demander s’il était bien au courant de cet envoi. Ce genre d’incident est, comme vous pouvez vous en douter, une tentative d’escroquerie. Il s’agit d’une technique appelée “spoofing”, littéralement « parodie ».

1. Qu’est-ce le spoofing

Le spoofing consiste à falsifier l’identité de l’expéditeur d’un e-mail, en modifiant l’adresse ou le nom qui apparaît dans le champ « De : » du message. Le but du spoofing est principalement de tromper le destinataire, en lui faisant croire qu’il reçoit un e-mail de la part d’une personne ou d’une organisation de confiance, afin de lui soutirer des informations personnelles, financières ou sensibles, ou de lui faire exécuter une action malveillante. On parle alors d’hameçonnage (phishing en anglais) plus sophistiqué que du typosquatting et qui constitue une forme de cyberattaque très répandue et dangereuse.

2. Comment fonctionne le spoofing ?

Le spoofing est techniquement possible, car le protocole SMTP (Simple Mail Transfer Protocol), qui est le standard utilisé pour l’envoi et la réception des e-mails sur Internet, ne vérifie pas l’identité de l’expéditeur ni le contenu du message.

Un e-mail, comme un courrier en papier, est accompagné de ces informations :

- identité de l’expéditeur

- adresse de l’expéditeur

- adresse de réponse

- sujet

- date

- adresse du destinataire

Il suffit donc à une personne mal intentionnée de se connecter à un serveur SMTP et d’envoyer un e-mail en indiquant l’adresse et le nom qu’il souhaite dans le champ “De : ” indiquant l’identité de l’expéditeur. Le destinataire n’a alors aucun moyen de savoir si le message provient réellement de la source affichée, sauf à examiner les en-têtes du message, qui contiennent des informations techniques sur son parcours sur le réseau. Mais ces en-têtes sont souvent difficiles à interpréter, et peuvent être elles-mêmes falsifiés.

S’il peut être difficile pour l’utilisateur de vérifier l’authenticité de l’expéditeur de chaque e-mail, certaines solutions de messagerie s’en chargent en faisant appel à des mécanismes qui permettent de renforcer l’authentification de l’expéditeur et la vérification du contenu des e-mails. Ces mécanismes reposent sur la publication d’enregistrements DNS (Domain Name System) et l’utilisation de signatures numériques.

les messageries plus drastiques

Les messageries les plus populaires (et donc les plus exposées à ces pratiques) déploient donc des dispositifs de blocage pour les envois ne respectant pas certaines conditions.

1. Des envois authentifiés

Les principaux dispositifs d’authentification sont DKIM, SPF et DMARC. Voyons rapidement sur quels principes ces dispositifs reposent.

DKIM : signer cryptographiquement les e-mails

DKIM (DomainKeys Identified Mail) est un mécanisme qui permet de vérifier l’authenticité du domaine de l’expéditeur et l’intégrité du contenu du message. Il fonctionne avec un système de clés publiques et privées associées à un domaine. La clé privée est utilisée par le serveur SMTP pour signer cryptographiquement chaque e-mail envoyé au nom du domaine. La clé publique est publiée dans un enregistrement DNS du domaine, ce qui permet aux serveurs récepteurs de vérifier la signature et donc la validité du message.

Avec DKIM, il sera plus difficile de se faire passer pour un domaine légitime quand on ne dispose pas de sa clé privée. De plus, si le contenu du message est modifié en cours de route, la signature est invalidée.

SPF : publier les serveurs autorisés à envoyer des e-mails

SPF (Sender Policy Framework) est un mécanisme qui permet de vérifier que les e-mails provenant d’un domaine sont bien envoyés par des sources autorisées. Il repose sur la publication d’un enregistrement DNS qui liste les serveurs SMTP autorisés à envoyer des e-mails au nom du domaine. Les serveurs récepteurs peuvent ainsi comparer l’adresse IP du serveur émetteur avec la liste publiée dans l’enregistrement DNS et rejeter les e-mails provenant de sources non autorisées.

Avec SPF, il sera impossible d’utiliser un serveur SMTP arbitraire pour envoyer des e-mails au nom d’un domaine quand on est détecté comme une source non autorisée.

DMARC : combiner DKIM et SPF avec un rapport

DMARC (Domain-based Message Authentication Reporting and Conformance) est un mécanisme qui permet de combiner les mécanismes DKIM et SPF avec l’ajout d’un rapport sur les e-mails reçus et les actions à prendre en cas d’échec de la vérification. Il repose sur la publication d’un enregistrement DNS qui indique aux serveurs récepteurs comment traiter les e-mails provenant du domaine : les rejeter, les mettre en quarantaine ou les accepter malgré tout. L’enregistrement DNS contient également une adresse e-mail où recevoir des rapports sur les e-mails reçus et leur statut.

Avec DMARC, il sera plus facile pour le propriétaire du domaine de contrôler ce qui se passe avec ses e-mails et d’être informé des tentatives de spoofing ou d’autres anomalies.

2. Des e-mails qui montrent patte blanche

Au-delà de la menace spécifique du spoofing, d’autres éléments vont être scrutés pour déterminer si un e-mail mérite d’atterrir en boîte de réception : le serveur et le contenu.

Des serveurs avec une bonne réputation

C’est un élément fondamental pour juger des bonnes intentions d’un e-mail : l’historique du serveur qui permet de l’envoyer. Si l’adresse IP de ce serveur figure sur l’une des dizaines de “listes noires” de référence, en raison de mauvaises pratiques dans le passé, la délivrabilité des e-mails sera drastiquement affectée. C’est typiquement le genre de question qu’il faut se poser lorsqu’on récupère un nom de domaine expiré ou qu’on le rachète à son propriétaire. De même, lorsqu’on utilise une adresse IP partagée, on est tributaire de la réputation de ses « voisins d’IP ».

Des bonnes pratiques respectées

Certaines messageries vont parfois plus loin et procèdent à des vérifications sur le contenu des e-mails pour déterminer dans quelle mesure ceux-ci peuvent être considérés comme suspects. Des éléments comme des liens brisés, des url raccourcies, des images sans attribut “alt”, des éléments potentiellement dangereux comme du javascript, des iframes ou du contenu intégré sont autant de signaux négatifs sur les intentions d’un message.

Authentification et bonnes pratiques : soignez votre délivrabilité

Si vos e-mails sont bloqués par une messagerie en particulier, c’est très vraisemblablement qu’elle ne satisfait pas aux exigences d’authentification et de contenu de ce service.

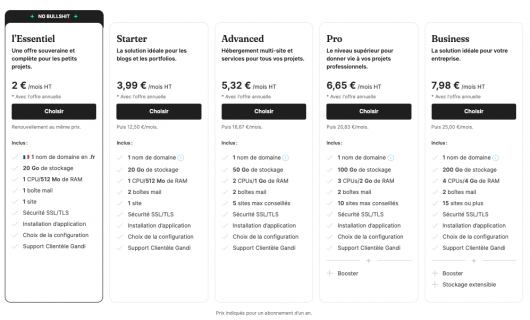

Vous avez donc tout intérêt à activer ces dispositifs d’authentification pour passer ces filtres, voici comment procéder pour votre e-mail chez Gandi :

Une fois ces dispositions prises, assurez-vous que votre serveur ou votre contenu de porte pas préjudice à la distribution de vos messages, pour cela, il existe des outils (Par exemple mail-tester) qui vérifient la réputation et la maturité de votre serveur : si votre nom de domaine fait partie d’une liste noire, vos envois seront pénalisés par cette mauvaise réputation. Ces outils analysent également le contenu de vos messages pour vous signaler d’éventuelles corrections à y apporter. Au-delà de votre usage privé, ces outils sont particulièrement utiles pour l’envoi de newsletters puisqu’ils vérifient par ailleurs la présence d’éléments comme le lien de désinscription.

Si malgré ces vérifications, vos e-mails ne trouvent pas leurs destinataires, n’hésitez pas à contacter notre équipe qui vous aidera à identifier la source du problème.